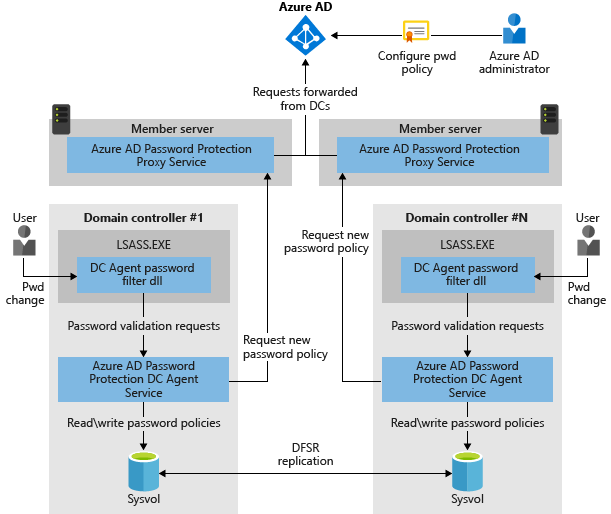

Livre Azure Active Directory - Gestion des identités hybrides (concepts et mise en œuvre) (2e édition)

Comment Protéger Vos Données Sensibles Dans Microsoft 365 Avec La Solution De Prévention Des Pertes De Données - AvePoint Blog

Comment activer l'extension de Kaspersky Protection dans les navigateurs Google Chrome, Mozilla Firefox et Microsoft Edge basé sur Chromium